Kumpulan Perintah dasar Meterpreter Metasploit di Linux - Pada artikel hari ini saya bakal memberikan berbagai perintah-perintah yang bisa dijalankan ketika kami telah memperoleh sesi meterpreter dari sasaran yang kami exploit.

Kebetulan kemarin ada yang bertanya juga apa yang bisa kami perbuat apabila telah mendapat sesi meterpreter, apabila kami tau perintah-perintahnya tak sedikit yang bisa diperbuat, semacam menjalankan program yang ada di sistem target, mengirim file alias mengambil file-file yang ada di sistem target. nah di bawah ini bakal saya berbagi berbagai Perintah dasar Meterpreter Metasploit di Linux.

Kebetulan kemarin ada yang bertanya juga apa yang bisa kami perbuat apabila telah mendapat sesi meterpreter, apabila kami tau perintah-perintahnya tak sedikit yang bisa diperbuat, semacam menjalankan program yang ada di sistem target, mengirim file alias mengambil file-file yang ada di sistem target. nah di bawah ini bakal saya berbagi berbagai Perintah dasar Meterpreter Metasploit di Linux.

help

Perintah ini digunakan untuk melihat semua menu meterpreter

Perintah ini digunakan untuk mengirimkan sesi meterpreter berjalan sebagai background

sysinfo

Perintah ini digunakan untuk melihat informasi sistem target

Perintah ini digunakan untuk melihat informasi sistem target

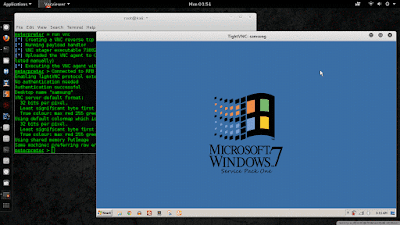

run vnc

Perintah ini digunakan untuk remote sistem targetPerintah ini digunakan untuk melihat list webcam yang ada

Baca Juga : Cara Bagi Koneksi Internet di Kali Linux dengan Mudah

webcam_snap

Perintah ini digunakan untuk mengambil gambar dari webcam

Perintah ini digunakan untuk mengambil gambar dari webcam

webcam_stream

Perintah ini digunakan untuk streaming secara langsung dari webcam target

record_micPerintah ini digunkan untuk mengambil rekaman suara dari microphone target, tambahkan opsi -d utuk menentukan interfal

run keylogrecorder

Perintah ini digunakan untuk merekam aktifitas keyboard pada sistem target, tekan Ctrl+C untuke berhenti

Baca juga : Cara Ubah Background GRUB Serta Login Screen Kali Linux 2.0 dengan Lengkap

perintah ini digunakan untuk melihat user server yang sedang berjalan

getsid

Perintah ini digunakan untuk mendapatkan SID dari user server yang sedang berjalan

Search

Perintah untuk mencari sebuah file yang ada di sistem target, gunakan opsi -f untuk mencari file dengan format tertentu

Baca Juga : Cara Ganti Hostname Kali Linux 2.0 dan Kali Rolling dengan Mudah

pwd digunakan untuk melihat dimana letak kita berada di direktory target, dan cd untuk masuk ke sebuah direktory

ls Sama dengan perintah pada terminal linux, ini digunakan untuk melihat list dari suatu direktory

download

Perintah ini digunakan untuk mengambil file dari sistem target

/root/Desktop merupakan letak dimana file akan disimpan

upload

Perintah ini digunakan untuk mengirim sebuah file ke sistem target, dengan direktory yang ditetukan

cat

Sama seperti perintah umumnya pada linux, ini digunakan untuk menampilkan isi dari sebuah file

mkdir

Sama seperti perintah umumnya pada linux, ini digunakan untuk menampilkan isi dari sebuah file

mkdir

Perintah ini digunakan untuk membuat sebuah folder

Kita juga dapat menggunkan peritah

cp untuk mengcopy file

rm untuk menghapus file

rmdir untuk menghapus suatu direktory

ipconfig

Perintah ini digunakan untuk meliha ip target secara keseluruhan

cp untuk mengcopy file

rm untuk menghapus file

rmdir untuk menghapus suatu direktory

ipconfig

Perintah ini digunakan untuk meliha ip target secara keseluruhan

netstat

Perintah ini digunakan untuk menampilkan koneklsi jaringan pada sistem target

ps

Perintah ini digunakan untuk meliha list prosses yang sedang berjalan pada target

Perintah ini digunakan untuk meliha list prosses yang sedang berjalan pada target

migrate

Perintah ini digunakan untuk berpindah ke prosses yang lain

execute

Perintah untuk mengeksekusi, contoh untuk menjalankan cmd.exe

Baca Juga : Cara Mudah Install Linux Headers di Kali Linux

shell

Perintah ini digunakan untuk mendapatkan shell dari sistem target, layaknya Command Prompt

hashdump

Perintah ini digunakan untuk dump database SAM

Itulah beberapa contoh dari perintah-perintah meterpreter di metasploit, sebetulnya masih ada lagi namun akan banyak jika ditulis semua, hehe , silahkan ketik help pada meterpreter untuk melihat semua list yang ada

Cukup itu dulu yang dapat saya bagikan kali ini , semoga bermanfaat

Cukup itu dulu yang dapat saya bagikan kali ini , semoga bermanfaat

1 comments so far

mIn kenapa saya lagi comend webcam_snap malah gagal seperti iNi running command webcam_snap: Rex::TimeoutError Operation timed out.

EmoticonEmoticon